Dans un environnement industriel toujours plus connecté, les échanges de données entre équipements, automates et sites distants sont devenus essentiels au bon fonctionnement des chaînes de production. Mais cette interconnexion accrue s’accompagne d’un risque grandissant : chaque lien réseau, chaque passerelle entre le monde opérationnel (OT) et le monde informatique (IT) représente une surface d’attaque potentielle.

Assurer la sécurisation des communications industrielles et la protection des données industrielles n’est donc plus une option : c’est une condition indispensable à la continuité des opérations et à la résilience des infrastructures.

Les enjeux de la communication sécurisée dans l’industrie

Des architectures industrielles plus ouvertes, mais aussi plus vulnérables

Historiquement, les réseaux industriels étaient isolés, fonctionnant en « boucle fermée » sans connexion directe à Internet ou au système d’information de l’entreprise.

Mais la transformation numérique a bouleversé ce modèle : la convergence IT/OT (technologies de l’information et opérationnelles) a permis une meilleure supervision, une maintenance à distance et une analyse centralisée des données de production.

En contrepartie, elle a aussi ouvert la porte à des vecteurs d’attaque auparavant inexistants :

• Connexions VPN mal configurées entre sites

• Échanges non chiffrés entre automates et serveurs de supervision

• Intégration d’objets connectés industriels (IIoT) peu sécurisés

• Absence de segmentation entre le réseau bureautique et le réseau de production

Les flux de données circulent désormais au-delà des murs de l’usine, transitant parfois par des environnements cloud ou des prestataires externes.

Dès lors, chaque communication doit être envisagée comme un canal à protéger : authentification, chiffrement, contrôle systématique et protection des données industrielles.

Des architectures industrielles plus ouvertes, mais aussi plus vulnérables

Segmentation et cloisonnement des réseaux

La première étape pour sécuriser les échanges consiste à définir une architecture réseau segmentée.

Il s’agit de séparer clairement les environnements IT (administratif, bureautique) et OT (production, automatismes), tout en contrôlant les points d’interconnexion.

La mise en place d’une zone démilitarisée (DMZ) entre les deux mondes permet de filtrer les flux entrants et sortants.

Les pare-feu industriels, configurés pour gérer les protocoles spécifiques à l’automatisation jouent un rôle central : ils assurent un contrôle précis des communications, bloquant tout échange non autorisé.

Cette segmentation ne vise pas à isoler complètement les réseaux, mais à garantir que chaque flux soit identifié, maîtrisé et limité à ce qui est strictement nécessaire au fonctionnement, dans une logique de protection des données industrielles.

Chiffrement et authentification des échanges

Les données industrielles qui circulent entre équipements, serveurs et sites distants doivent être protégées contre l’interception ou la falsification.

L’utilisation de protocoles sécurisés tels que TLS (Transport Layer Security) ou HTTPS dans les environnements SCADA et OPC-UA devient aujourd’hui la norme.

Ces protocoles permettent de chiffrer les communications et d’authentifier les équipements entre eux, garantissant que seules les machines autorisées échangent des informations.

Certaines plateformes industrielles intègrent également des certificats numériques pour authentifier les automates ou les passerelles de communication, renforçant ainsi la confiance dans la chaîne d’échange.

L’enjeu ici n’est pas seulement de protéger la donnée en transit, mais de préserver son intégrité, un paramètre critique dans les environnements où une altération, même minime, peut fausser le pilotage d’un processus industriel.

Supervision et détection des anomalies

Sécuriser les communications, c’est aussi être capable de détecter rapidement un comportement anormal dans les échanges de données.

La supervision industrielle évolue aujourd’hui vers des outils capables d’analyser en temps réel les flux entre équipements et de signaler toute activité suspecte :

• Volume inhabituel de données échangées

• Tentative de connexion depuis une adresse non reconnue

• Utilisation d’un protocole non autorisé

Ces solutions s’appuient sur des technologies de monitoring réseau avancées et sur des systèmes de détection d’intrusion (IDS) dédiés aux environnements industriels.

Elles permettent non seulement de réagir rapidement, mais aussi d’alimenter une démarche de prévention continue pour renforcer la protection des données industrielles.

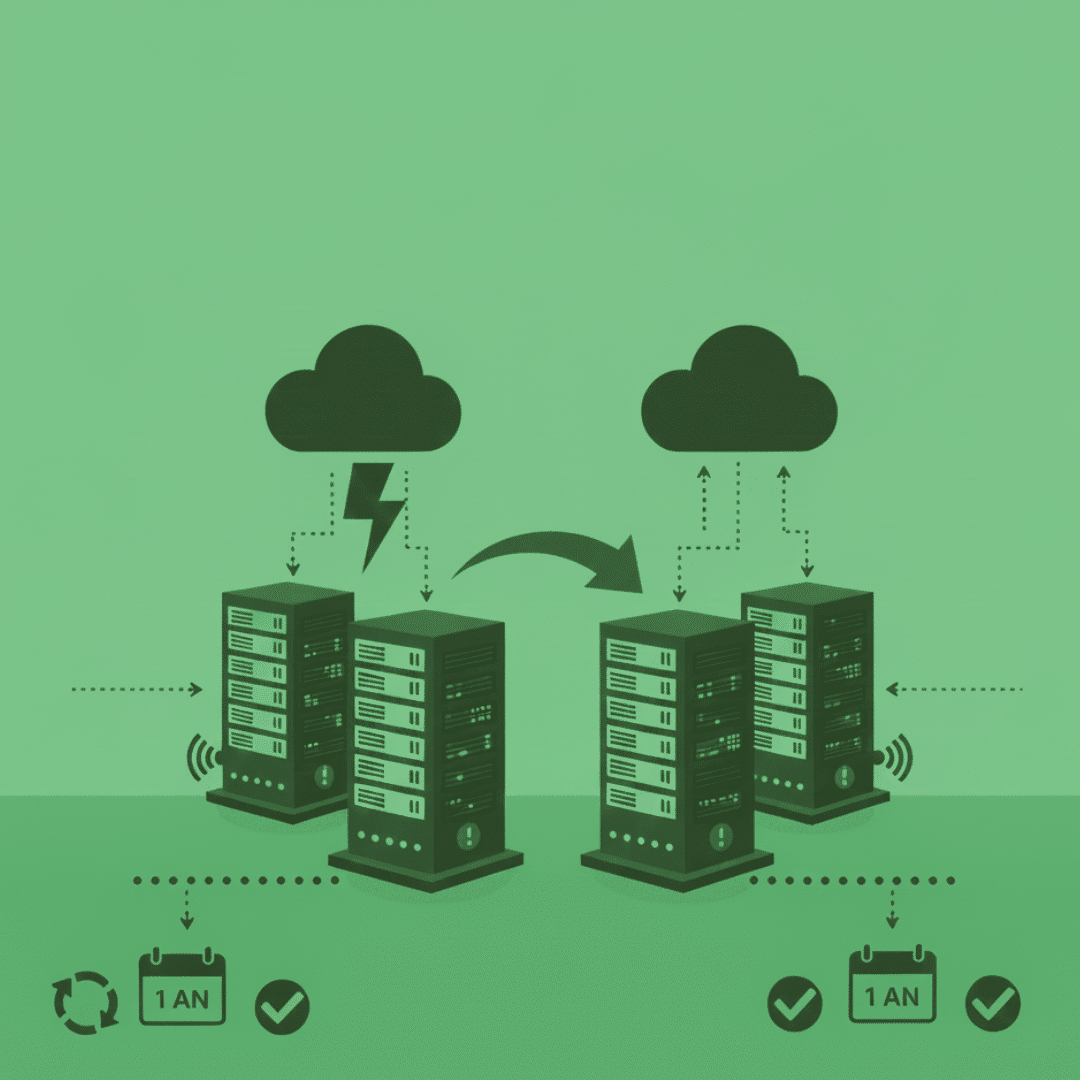

Sécuriser les interconnexions entre sites et partenaires

Les entreprises industrielles modernes sont rarement centralisées : leurs sites de production, filiales ou prestataires externes doivent pouvoir échanger des informations de manière fluide.

Pour cela, l’usage de VPN sécurisés, de passerelles industrielles chiffrées et de contrôles d’accès rigoureux est essentiel.

Chaque site doit être considéré comme une entité à part entière, dotée de ses propres règles de sécurité, mais intégrée dans une politique globale cohérente.

L’objectif : maintenir un niveau de sécurité homogène tout en permettant la circulation contrôlée des données nécessaires à la production, à la maintenance ou à la logistique.

Une gouvernance IT/OT unifiée

Enfin, la sécurisation des communications industrielles ne peut se limiter à des mesures techniques : elle repose sur une gouvernance claire.

Les responsables IT et OT doivent partager une vision commune des priorités, des risques et des moyens de contrôle.

Cette collaboration passe par :

• La définition de politiques d’accès et de droits utilisateurs adaptées aux environnements industriels

• La mise en place de procédures de validation des connexions entre systèmes

• La formation des opérateurs et techniciens aux bons réflexes de cybersécurité